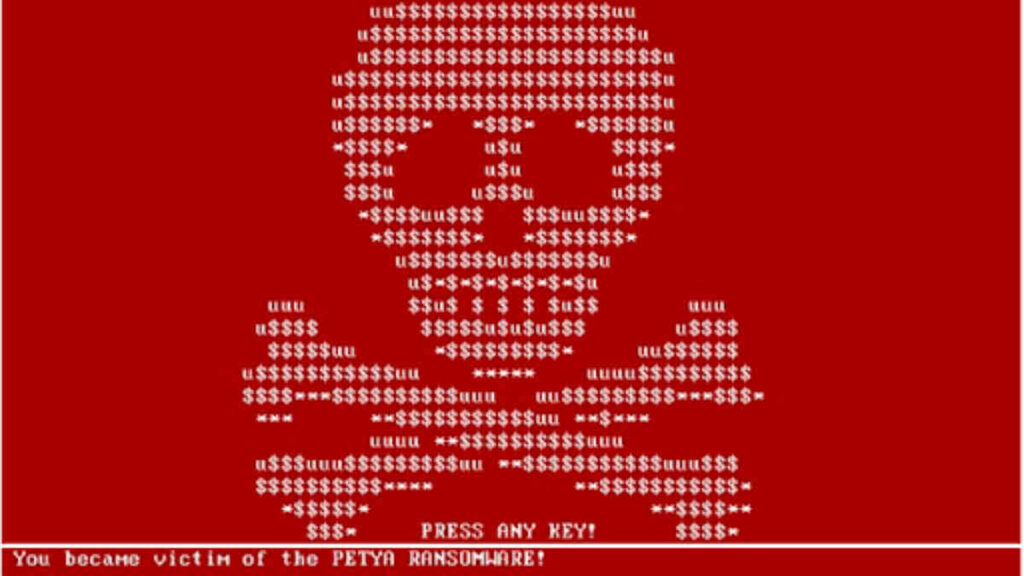

Los ataques de ransomware han aumentado, se han transformado y evolucionado con el paso del tiempo. Y de acuerdo con un estudio de Fortinet, estos se han multiplicado hasta por siete veces en la última mitad del 2020.

Asimismo, el documento dio a conocer que estos «secuestros de datos» se han vuelto cada vez más efectivos al atacar a casi todos los sectores y en todo el mundo.

Las tácticas de los cibercriminales cambian cada cierto tiempo y no basta con tener las estrategias defensivas adecuadas. Por lo que es necesario evaluar continuamente las políticas de seguridad para garantizar que las redes tengan respuestas actualizadas frente a este tipo de ataques.

- ¿Cómo configurar la privacidad y seguridad en Facebook?

- Los malos hábitos de seguridad generan efectos secundarios persistentes en las empresas

En este contexto, Fortinet, brinda algunos consejos para ayudar a las organizaciones a lidiar con un ataque de ransomware.

No entre en pánico, ejecute un plan de respuesta. Mantenga la calma y comience a ejecutar su plan de respuesta a incidentes (IR), si lo tiene. Si no tiene un plan de respuesta a incidentes, solicite ayuda a su proveedor de seguridad o busque el asesoramiento de expertos. Muchas organizaciones utilizan servicios de respuesta a incidentes como el equipo de respuestas de FortiGuard.

Aísle sus sistemas y detenga la propagación. Existen múltiples técnicas para aislar la amenaza y evitar que se propague. En primer lugar, identifique el alcance del ataque. Si el incidente se ha extendido, aplique bloqueos a nivel de red como el aislamiento del tráfico en el conmutador o en el borde del firewall, o considere interrumpir temporalmente la conexión a Internet.

Identificar la variante de ransomware. Muchas de las tácticas, técnicas y procedimientos (TTP) de cada variante de ransomware están documentadas públicamente. Determinar con qué cepa se está tratando puede dar pistas sobre la ubicación de la amenaza y cómo se está propagando.

Identificar el acceso inicial. Determinar el punto de acceso inicial, o paciente cero, ayudará a identificar y cerrar el agujero en su seguridad. Los vectores de acceso inicial más comunes son el phishing, los exploits en sus servicios de borde (como los servicios de Escritorio Remoto) y el uso no autorizado de credenciales.

Identificar todos los sistemas y cuentas infectadas (alcance). Identificar cualquier malware activo o restos persistentes en los sistemas que aún se comunican con el servidor de comando y control (C2). Las técnicas de persistencia más comunes incluyen la creación de nuevos procesos que ejecutan la carga útil maliciosa, el uso de claves de registro de ejecución o la creación de nuevas tareas programadas.

Localice sus copias de seguridad y determine su integridad. Un ataque de ransomware intentará borrar sus copias de seguridad en línea y las instantáneas de volumen para disminuir las posibilidades de recuperación de los datos. Por ello, asegúrese de que su tecnología de copias de seguridad no se ha visto afectada por el incidente y sigue siendo operativa.

Sanear los sistemas o crear nuevas construcciones. Si confía en su capacidad para identificar todo el malware activo y los incidentes de persistencia en sus sistemas, entonces puede ahorrar algo de tiempo al no reconstruir. Sin embargo, puede ser más fácil y seguro crear sistemas nuevos y limpios. Incluso puede considerar la posibilidad de crear un entorno limpio completamente separado al que pueda migrar. .

Informar del incidente. Es importante informar del incidente. También debe determinar si es necesario y obligatorio informar a las fuerzas del orden. Su equipo legal puede ayudar a abordar cualquier obligación legal en torno a los datos regulados, como PCI, HIPAA, etc. Si el ataque es grave y su empresa se extiende por varias regiones geográficas, es posible que tenga que ponerse en contacto con los servicios policiales nacionales.

¿Pagar el rescate? Las fuerzas del orden aconsejan no pagar el rescate. Sin embargo, si lo está considerando, debería contratar a una empresa de seguridad con conocimientos especializados para que le ayude. Además, pagar el rescate no va a remediar las vulnerabilidades que los atacantes explotaron, así que asegúrese de haber identificado el acceso inicial y parchear las vulnerabilidades.

Realice una revisión posterior al incidente. Revise su respuesta a los incidentes para comprender lo que ha ido bien y para documentar las oportunidades de mejora. Esto asegura la mejora continua de sus capacidades de respuesta y recuperación para el futuro. Considere la posibilidad de simular los detalles técnicos y no técnicos del ataque para poder revisar sus opciones.

Cuando se produce un ataque de ransomware es esencial tomar las medidas adecuadas para minimizar el impacto en usted, su equipo y su organización. Una vez que se produce un ataque, el pánico puede extenderse por la organización y sólo crear problemas mayores.