Esta semana participamos del ESET Virtual World 2020, donde se reveló un caso de ciberespionaje. Los ciberdelicuentes realizaron un sofisticado ataque contra compañías militares y aeroespaciales de Europa y Medio Oriente.

Ofertas de trabajo falsas en LinkedIn

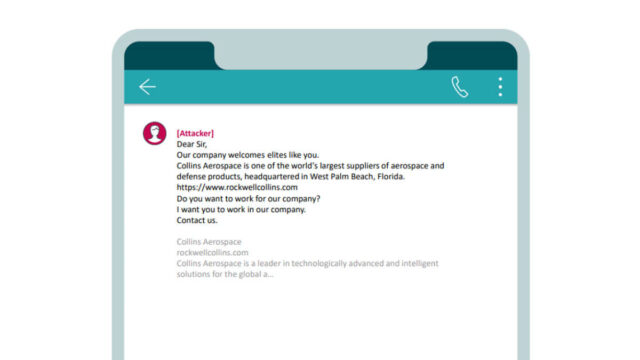

Los atacantes usaron ingeniería social altamente dirigida, a través de LinkedIn, donde publicaron ofertas de trabajo con reclutadores falsos. Por ejemplo, un reclutador se contactaba con la persona y le ofrecía un nuevo puesto, ya que esta cumplía con los requisitos solicitados.

“El mensaje fue una oferta de trabajo bastante creíble, aparentemente de una empresa conocida en un sector relevante. Por supuesto, el perfil de LinkedIn era falso, y los archivos enviados dentro de la comunicación eran maliciosos”, comenta Dominik Breitenbacher, el investigador de malware de ESET que analizó el malware y dirigió la investigación.

Los archivos maliciosos se enviaron directamente a través de mensajes de LinkedIn o por correos electrónicos que contenían un enlace de OneDrive. Para la última opción, los atacantes crearon cuentas de correo electrónico correspondientes a sus falsos perfiles de LinkedIn.

Una vez que el destinatario abría el archivo, se mostraba un documento PDF con información salarial relacionada con la falsa oferta de trabajo. Mientras tanto, el malware se implementaba silenciosamente en la computadora de la víctima. De esta manera, los atacantes establecieron un punto de apoyo inicial y alcanzaron una persistencia sólida en el sistema.

Malware personalizado

Los atacantes desplegaron su malware personalizado de múltiples etapas, junto con herramientas de código abierto modificadas, detalla el informe técnico «Operation In(ter)ception: ataques dirigidos contra compañías aerosespaciales y militares europeas«.

Además, los ciberdelincuentes hicieron uso de tácticas conocidas como living off the land para abusar de herramientas legítimas y funciones del sistema operativo. Se utilizaron varias técnicas para evitar la detección, incluyendo la firma de código, la recopilación de malware de manera regular y la suplantación de identidad de software y compañías legítimas.

Monetizar el acceso a la cuenta de correo electrónico

En uno de los casos que se investigaron, Eset también encontró evidencia de que los actores intentaron monetizar el acceso a la cuenta de correo de una de sus víctimas a través de un ataque conocido como BEC (del inglés Business Email Compromise).

Entre los correos electrónicos, encontraron comunicación entre la víctima y un cliente con respecto a una factura no resuelta. Los atacantes siguieron la conversación e instaron al cliente a pagar la factura a una cuenta bancaria propia. Afortunadamente, el cliente comenzó a sospechar y se acercó a la víctima para pedir ayuda, frustrando el intento de los atacantes de llevar a cabo el ataque.

“Este intento de monetizar el acceso a la red de la víctima debería servir como otra razón para establecer defensas fuertes contra intrusiones y proporcionar capacitación en seguridad informática a los empleados«, señala Breitenbacher.

«Dicha educación podría ayudar a los empleados a reconocer técnicas de ingeniería social aún menos conocidas, como las que se utilizan en la Operación In(ter)ception”, agregó.

Grupo Lazarus

ESET identificó vínculos con el conocido grupo de amenazas Lazarus, por que halló similitudes en cuanto a perfiles de sus blancos de ataque, entorno de desarrollo y las técnicas antianálisis usadas.

“Los ataques que investigamos mostraron todos los signos de espionaje, con varias sugerencias que insinúan un posible vínculo con el grupo Lázaro. Sin embargo, ni el análisis de malware ni la investigación nos permitieron obtener una idea de a qué archivos apuntaban los atacantes”, comenta Breitenbacher.

La compañía de seguridad informática encontró una variante del malware de la Etapa 1 que contenía una muestra de Win32/NukeSped.FX, que pertenece a un conjunto de herramientas maliciosas que ESET atribuye al grupo Lazarus.