La utilización del doble factor de autenticación resulta muy efectiva para prevenir el secuestro de cuentas, revela un reciente informe que publicó Google. Se trata de una funcionalidad que añade una capa de seguridad adicional y evita que terceros puedan acceder a nuestras cuentas.

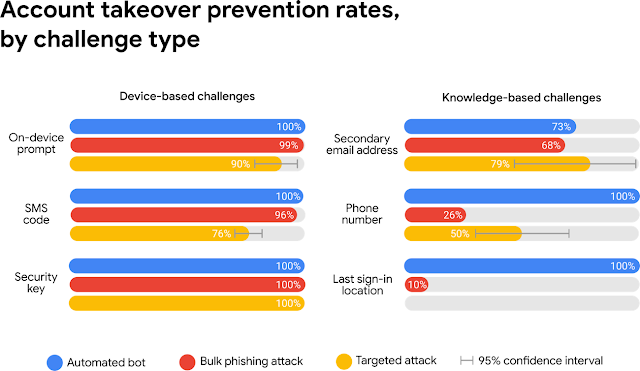

Según la investigación, el solo hecho de asociar a la cuenta de Google un número de teléfono para recuperar el acceso mediante el envío de un código a través de SMS, puede bloquear el 100% de los bots automáticos, el 99% de los ataques de phishing masivos, y el 76% de los ataques dirigidos.

Google agrega de manera automática una capa de seguridad para prevenir que un tercero acceda a la cuenta de un usuario. Cada vez que la compañía identifica un comportamiento sospechoso al querer acceder a su cuenta, solicitará información adicional para demostrar que el que está queriendo ingresar es el propietario de la cuenta.

- La ciberseguridad es punto clave para las empresas durante la pandemia

- La tecnología será fundamental en la nueva ‘normalidad’

Efectividad de la doble autenticación

La doble autenticación mediante el dispositivo es más segura que la que se usa en el número de teléfono para enviar un código a través de SMS, que solo tienen un 76% de efectividad.

El envío de mensaje de confirmación a través del dispositivo previene el 100% de los ataques provocados por bots automáticos, el 99% de los casos de phishing masivos y el 90% de los ataques dirigidos.

El estudio demuestra que con solo asociar un número de teléfono a tu cuenta de Google es posible prevenir hasta el 66% de los ataques dirigidos, por lo que la activación del doble factor de autenticación basado en SMS o en el dispositivo es altamente recomendable.

- Seis características de la implementación del 5G que debes conocer

- Lanzan web para protegerse de los ciberdelitos derivados del COVID-19

La gran mayoría de los servicios que utilizan los usuarios cuentan con esta función de seguridad, desde Instagram, Twitter o Facebook hasta juegos como Fortnite.

La investigación fue realizada de manera conjunta con investigadores de la Universidad de Nueva York y de la Universidad de California, en San Diego. Se recolectaron datos enfocados principalmente en ataques de gran escala y en ataques dirigidos durante un año.

Para el estudio se investigaron grupos criminales que se ofrecen “para contratar” y que por cerca de USD 750 venden los accesos a una única cuenta.

Estos grupos generalmente se apoyan en el envío de correos de phishing dirigidos simulando ser un familiar, un colega o el propio Google. En caso de que no caigan en el engaño en el primer intento, los correos de phishing dirigidos continuan por aproximadamente un mes más.

Fuente: Blog de seguridad de Google